Cum să piratezi o bază de date

Autor:

Judy Howell

Data Creației:

26 Iulie 2021

Data Actualizării:

23 Iunie 2024

Conţinut

- etape

- Metoda 1 Utilizați o injecție SQL

- Metoda 2 Hackează parola bazei de date

- Metoda 3 Utilizați lacune în bazele de date

Cel mai bun mod de a vă asigura că baza dvs. de date este protejată de hackeri este să vă gândiți ca un hacker. Dacă ai fi unul, ce fel de informații ai dori să găsești? Cum le-ai găsi? Există multe tipuri de baze de date și moduri diferite de a le hack, dar majoritatea hackerilor vor încerca să găsească parola sau să lanseze un program care exploatează un punct slab al bazei de date. Dacă vă simțiți confortabil cu declarațiile SQL și aveți o cunoaștere rudimentară a modului de funcționare a bazelor de date, este posibil să puteți să pirata una.

etape

Metoda 1 Utilizați o injecție SQL

- Întrebați-vă dacă baza de date este vulnerabilă. Va trebui să aveți câteva cunoștințe fiscale pentru a utiliza această metodă. Deschideți pagina de conectare a bazei de date în browserul dvs. și tastați (un apostrof) în câmpul pentru numele de utilizator. Faceți clic pe Senregistrer. Dacă vedeți o eroare care spune „Excepție SQL: șirul citat nu s-a încheiat corect” sau „caracterul nevalid”, baza de date este vulnerabilă la injecția SQL.

-

Găsiți numărul de coloane. Reveniți la pagina de conectare (sau la orice URL care se termină în „id =” sau „catid =”) și faceți clic pe bara de adrese a browserului. După adresa URL, apăsați bara spațială și tastațiCOMANDĂ cu 1, apoi atingeți intrare. Schimbați 1 în 2 și apăsați din nou intrare. Continuați să creșteți acest număr până când primiți o eroare. Numărul de coloane este numărul introdus înainte de cel care a provocat eroarea. -

Găsiți coloanele care acceptă interogări. La sfârșitul adresei URL din bara de adrese, schimbațicatId = 1sauid = 1și punecatId = -1sauid = -1. Apăsați bara de spațiu și tastațiUNIUNEA SELECTĂ 1,2,3,4,5,6(dacă există șase coloane) Numerele pe care le puneți acolo trebuie să se potrivească cu numărul de coloane și fiecare trebuie separat de celelalte cu ajutorul unei virgule. presa intrare și veți vedea numerele fiecărei coloane care va accepta interogarea. -

Injectați instrucțiuni SQL. De exemplu, dacă doriți să cunoașteți utilizatorul curent și dacă doriți să faceți injecția în a doua coloană, trebuie să ștergeți totul după „id = 1” din URL înainte de a apăsa bara de spațiu. Apoi, tastațiUNION SELECT 1, CONCAT (utilizator ()), 3,4,5,6--. presa intrare și veți vedea numele utilizatorului curent pe ecran. Utilizați orice instrucțiune SQL pentru a afișa informații, cum ar fi lista de nume de utilizator și parole pentru a hack.

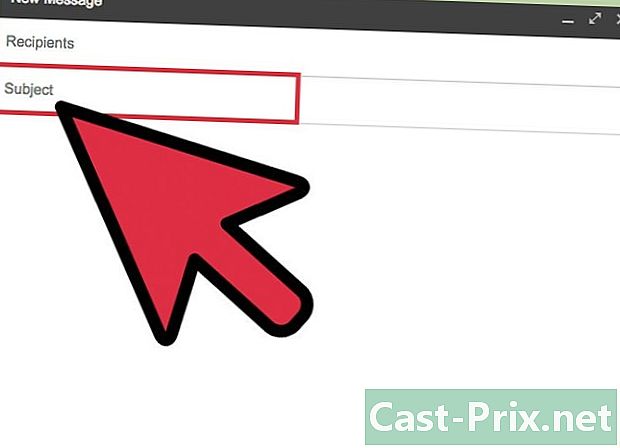

Metoda 2 Hackează parola bazei de date

-

Încercați să vă conectați la rădăcină. Unele baze de date nu au o parolă în rădăcina implicită, astfel încât s-ar putea să aveți acces la aceasta lăsând gol câmpul de parolă. Alții au parole implicite pe care le puteți găsi cu ușurință căutând pe forumuri adecvate. -

Încercați parolele comune. Dacă administratorul a securizat baza de date cu o parolă (care este de obicei cazul), încercați o combinație de nume de utilizator și parolă. Unii hackeri postează liste de parole online pe care le-au fisurat folosind instrumente de verificare. Încercați diferite combinații de nume de utilizator și parole.- De exemplu, https://github.com/danielmiessler/SecLists/tree/master/Passwords este un site recunoscut în care veți găsi liste de parole.

- Probabil că veți pierde ceva timp încercând parole în mână, dar merită să încercați înainte de a ieși din artileria grea.

-

Utilizați un instrument de verificare a parolei. Puteți utiliza multe instrumente pentru a încerca mii de combinații de cuvinte într-un dicționar și litere, numere sau simboluri pentru a sparge o parolă.- Unele instrumente precum DBPwAudit (pentru Oracle, MySQL, MS-SQL și DB2) și Access Passview (pentru MS Access) sunt instrumente cunoscute pe care le puteți utiliza în majoritatea bazelor de date. De asemenea, puteți căuta pe Google pentru a găsi noi instrumente special concepute pentru baza de date care vă interesează. De exemplu, puteți căuta

instrument de audit parolă oracle dbdacă piratați o bază de date Oracle. - Dacă aveți un cont pe serverul care găzduiește baza de date, puteți rula software de hacking cu parole, cum ar fi Ioan Sfîrșitorul să-l găsească. Locația fișierului hash este diferită în funcție de baza de date.

- Descărcați numai software-ul de pe site-urile de care aveți încredere. Cercetați aceste instrumente înainte de a le folosi.

- Unele instrumente precum DBPwAudit (pentru Oracle, MySQL, MS-SQL și DB2) și Access Passview (pentru MS Access) sunt instrumente cunoscute pe care le puteți utiliza în majoritatea bazelor de date. De asemenea, puteți căuta pe Google pentru a găsi noi instrumente special concepute pentru baza de date care vă interesează. De exemplu, puteți căuta

Metoda 3 Utilizați lacune în bazele de date

-

Găsiți un program adecvat. Sectools.org este o suită de instrumente de securitate (inclusiv cele care vă interesează acum), care există de peste zece ani. Instrumentele lor sunt recunoscute și utilizate de administratorii din întreaga lume pentru a face teste de securitate. Verificați baza lor de date de operare (sau găsiți un site similar în care aveți încredere) pentru instrumente sau fișiere care vă vor ajuta să găsiți încălcări de securitate în bazele de date.- Puteți încerca, de asemenea, www.exploit-db.com. Accesați site-ul lor și faceți clic pe link Căutare, apoi faceți o căutare pentru tipul de bază de date pe care doriți să-l hack (de exemplu, Oracle). Introduceți codul captcha în câmpul corespunzător și efectuați o căutare.

- Cercetează programele pe care vrei să le folosești pentru a ști ce să faci în caz de problemă.

-

Găsiți o rețea vulnerabilă cu wardriving . Protecția constă în conducerea (sau mersul pe jos sau cu bicicleta) într-o zonă pentru a scana rețelele Wi-Fi cu un instrument (cum ar fi NetStumbler sau Kismet) pentru a găsi unul fără protecție. Tehnic, este complet legal. Ceea ce nu este legal este să folosiți rețeaua pe care ați găsit-o în scopuri ilegale. -

Utilizați această rețea pentru hacking. Dacă doriți să faceți ceva ce nu trebuie să faceți cu adevărat, ar fi mai bine să o faceți dintr-o rețea care nu este a voastră. Conectați-vă la o rețea deschisă pe care ați găsit-o prin folosirea software-ului de hacking pe care l-ați descărcat.

- Păstrați întotdeauna date sensibile în spatele unui firewall.

- Asigurați-vă că vă protejați rețelele fără fir cu o parolă, astfel încât să nu o puteți folosi pe a ta pentru hacking.

- Găsiți alți hackeri și cereți sfaturi. Uneori, cele mai bune tehnici de hacking nu se regăsesc pe forumurile de pe Internet.

- Înțelegeți legea și consecințele acțiunilor dvs. în țara dvs.

- Nu încercați niciodată să obțineți acces ilegal la o mașină din propria rețea.

- Este ilegal să ai acces la o bază de date care nu este a ta.